Malware: o software do mal

Malware: o software do mal

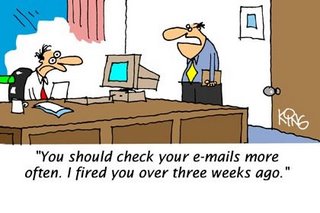

Quase todo dia nossas caixas de entrada são invadidas por e-mails avisando sobre um novo tipo de vírus que anda bagunçando o coreto digital. O mesmo acontece com as homepages dos principais sites e as capas dos suplementos dedicados à tecnologia. Esses alertas têm se tornado tão numerosos quanto o aparecimento de novas nomenclaturas para os chamados malwares, abreviação para malicious software, software malicioso em português. Eles são programinhas feitos por hackers, às vezes para simplesmente provar que são “os bons”, outras para roubar informações preciosas do internauta, como senhas de cartão de crédito ou logins para acesso a contas bancárias, só para citar dois exemplos.Apesar desse grande volume de informações, pouco se fala sobre o que significam nomes como

PCs zumbis, vírus, vermes, trojans e spywares. No final das contas, o usuário não iniciado nos meandros da informática fica sem saber o que cada um desses “bichinhos” faz na prática, muito menos como protegerem seus computadores dessas ameaças cibernéticas. Por isso, o objetivo desse especial é explicar quem é quem nessa fauna virtual, o que cada um é capaz de fazer e o que é preciso para manter-se livre dos malwares.

Quem é quem nessa fauna digital?

Segundo as próprias empresas de segurança virtual, por dia cerca de 27 novas pragas são detectadas na Web. De acordo com Denny Roger, consultor de segurança da Batori Software & Security, 2002 foi um ano em que houve uma das maiores proliferações de pragas pela Internet. “No início desse ano, registrei em um único dia 82 novas pragas”. Essa variedade denota que há um esforço por parte dos hackers em “especializar” seus malwares, fazendo-os capazes de explorar vulnerabilidades específicas nos ambientes computacionais e até mesmo se basear nos hábitos dos Internautas para planejar os ataques. Para entender melhor essa história de infecções eletrônicas, vamos traçar um paralelo com os vírus de verdade – aqueles que causam doenças em seres vivos (como nós, humanos). Da mesma forma que estes, os vírus de computador são programas que contêm pequenas porções de informação que só são ativadas caso sejam implantadas em programas maiores ou arquivos de sistemas operacionais, ou seja, da mesma forma que parasitas, eles dependem de um organismo maior para sobreviver. Uma vez instalado, o vírus virtual se torna capaz de alterar o software hospedeiro, às vezes fazendo-o aumentar de tamanho de forma desordenada – tal qual um “tumor digital” – ou simplesmente inutilizando-o permanentemente por meio da desestruturação de seu código central. Basicamente existem vírus, worms (vermes) e os trojans, também conhecidos como cavalos-de-tróia. Os worms se diferem dos vírus por se espalharem de forma automática e rápida. “Além de não dependerem de uma intervenção direta do usuário para se tornarem ativos, eles se reproduzem automaticamente de um sistema para outro, criando cópias a partir de deles mesmos na máquina da vítima. No caso dos vírus, já é necessária a interação com o usuário, como dar um duplo clique em um arquivo anexado a um e-mail”, explica Roger.Já o cavalo-de-tróia, cujo nome foi inspirado no mito grego homônimo, é um malware especializado em roubar informações pessoais do usuário como senhas de acesso a serviços de Internet banking e afins. “Normalmente, ele chega sob a forma de um inofensivo programa, vídeo ou foto que vem anexado em um falso e-mail que orienta a vítima a executar o arquivo. No final, o que ocorre é a instalação de um vírus programado para registrar as informações da vítima para depois enviá-las ao criador da praga”, completa Roger.Outro exemplo de software malicioso muito utilizado pelos hackers é o backdoor. Esse tipo de vírus, geralmente utilizado em ambientes computacionais corporativos, permite que se tenha controle quase total sobre a máquina infectada. Quando a vítima instala involuntariamente um backdoor, estabelece-se uma conexão permanente com o computador do hacker para que este possa controlá-lo remotamente com toda liberdade. “É muito comum encontrarmos casos de espionagem industrial onde um backdoor é utilizado para liberar o acesso às informações da empresa vítima”, relata Denny Roger.

Uma das técnicas adotadas pelos hackers para infectar a rede de uma empresa é o fornecimento de um CD com uma apresentação em Power Point ou até mesmo com um software para demonstração. Quando a vítima executa o programa do disco, automaticamente o backdoor se instala na rede computacional. “Por isso, as empresas precisam estar sempre muito atentas aos programas que são instalados ou testados sem o conhecimento do setor de segurança da informação e mais ainda com seus fornecedores de soluções”, orienta o especialista. Se uma rede corporativa pode ser explorada assim, mesmo contando com uma boa infra-estrutura de segurança, imagine o que pode acontecer com usuários domésticos. Eles são vítimas constantes dos crackers, uma variação dos hackers especializada em desenvolver ataques coordenados por meio de um worm baseado no código do backdoor. Esses “programadores do mal” são capazes de fazer com que milhões de computadores em todo o mundo sejam infectados e assim criar o que se chama de “rede zumbi”, cujo objetivo é criar uma sobrecarga no tráfego de dados em determinada região por meio do envio de um grande número de solicitações de conexão por meio do seus links de Internet.

Para se ter uma idéia da gravidade do problema, há crackers que são pagos para prestar seus serviços por aí. “Tome o exemplo de uma determinada empresa prestes a participar de uma licitação para venda de produtos a um órgão do governo. Para que os concorrentes não consigam enviar a documentação necessária para participar da concorrência, a empresa contrata um cracker que, por sua vez, utiliza essa rede zumbi para sobrecarregar o link dessas empresas vítimas”, exemplifica Roger.

E agora? O que fazer?

E quem pensa que os riscos de infecção se resumem a abrir e-mails suspeitos ou rodar no computador CDs que contenham programas alterados está redondamente enganado. É claro que se deve sempre ter na máquina um bom firewall (software que impede que seu micro seja invadido) e um programa antivírus, mesmo gratuito, sempre atualizado. Mas acessar sites pouco confiáveis, assim como misturar atividades pessoais com as profissionais são dois exemplos de como a falta de etiqueta na hora de navegar na Internet pode causar esse tipo de dor de cabeça.Alexandre Hashimoto, consultor de sistemas de informação e professor da Faculdade Rio Branco, afirma que não basta ter um antivírus atualizado ou contar com um bom sistema de segurança se o usuário não toma cuidado quando está na Web. “Eu diria que mais de 90% das oportunidades que surgem para a propagação da maioria das pragas virtuais vêm da falta de cautela do internauta, que muitas vezes pensa que esse tipo de coisa não vai acontecer com ele”. Por conta disso, ele está sujeito não só a colocar em risco seus dados pessoais ou a integridade de seu computador, como também se ver envolvido em fraudes.Uma forma de isso ocorrer é quando se utiliza as redes de trocas de arquivos do tipo peer-to-peer, ou P2P, principalmente no ambiente de trabalho. Muitos usuários, acreditando que não estavam fazendo nada de errado quando baixaram uma música, por exemplo, podem fazer com que a empresa onde trabalham seja processada por permitir que seus funcionários baixem livremente arquivos protegidos por leis de direitos autorais. “Outro perigo inerente às redes P2P é que não há qualquer garantia em relação aos softwares que são baixados, que podem ter sido previamente alterados para que sejam foco de propagação de vírus, só para citar uma possibilidade”. Outra medida a ser adotada é sempre fazer uso de softwares legais. Além de terem a garantia de não conter programas maliciosos, há a possibilidade de se contar com o suporte técnico da empresa desenvolvedora, dentre outras vantagens.

Como evitar

Uma saída para evitar tudo isso é usar o computador do trabalho só para assuntos profissionais e o PC de casa para suas atividades pessoais. “Além disso, é preciso tomar muito cuidado ao manipular mensagens relacionadas à empresa em casa e ambientes públicos, como cyber cafés. Como esses locais não costumam contar com a mesma infra-estrutura de segurança de um ambiente corporativo, informações valiosas podem ser interceptadas por terceiros para serem usadas mais tarde para chantagens, por exemplo”, acrescenta Hashimoto.Os sites “fuleiros” são outra ameaça. O código de muitos deles tem spywares, códigos maliciosos que se instalam na sua máquina geralmente por meio de janelas do tipo pop-up e que visam registrar hábitos de navegação – assim como as senhas que porventura forem digitadas – para depois enviar tudo ao hacker que os desenvolveu.Para o consultor, outra ação importante para garantir a segurança dos seus dados é manter duas contas de usuário em seu computador: uma com nível de administrador, que só deve ser utilizada para procedimentos de manutenção como instalação de softwares e afins, e outra para o usuário comum que limita o que pode ser feito em seu sistema operacional. Sobre os antivírus gratuitos, Hashimoto acredita na seguinte máxima: é melhor ter um do que nenhum. “É claro que os software pagos sempre serão mais confiáveis e estáveis do que os distribuídos gratuitamente. O que eu recomendo é que tanto um como o outro tenham suporte para a língua portuguesa”. Pelo fato de ser em português, o programa dificilmente deixará dúvidas quando algum evento ocorrer, caso o usuário não seja versado na língua de Shakespeare. E há um aspecto puramente técnico. “O Brasil é um grande produtor de malwares, sendo que muitos deles são adaptações de programas produzidos em outros países. Por conta disso, muitos softwares que não são produzidos aqui não conseguem detectar, muito menos remover, os vírus brasileiros”. Na opinião de Hashimoto, a Symantec e a AVG são as empresas que mais investem na especiliazação em códigos maliciosos “made in Brazil”.

Dicas

a) Mantenha seu antivírus sempre atualizado;

b) Troque a sua senha do Internet Banking periodicamente;

c) Acesse sua conta corrente apenas de computadores confiáveis;

d) Não instale programas de computador de origem desconhecida;

e) Apague imediatamente e-mails suspeitos ou não solicitados, principalmente os que têm arquivos anexos;

f) Evite acessar páginas na Internet que solicitam a instalação de algum programa;

g) Mantenha sempre o seu sistema operacional atualizado;

h) Em caso de suspeita de vírus no computador, entre em contato com o seu banco;

i) Utilize um personal firewall em seu computador;

j) Sempre utilize software legalizado.

Fonte: 16/03/2006 Emerson Rezende